Como criar um Centro de Excelência na Power Platform

Na primeira parte da nossa série sobre a Power Platform, exploramos como ela tem evoluído dentro das organizações empresariais, permitindo…

As políticas de DLP da plataforma de energia determinam quais conectores de dados podem ser usados por aplicativos e fluxos em um ambiente e quais conectores são bloqueados. Eles são essenciais para colocar no lugar para cada ambiente. As políticas DLP impedem que os fabricantes exponham dados acidentalmente a serviços de terceiros que não deveriam tê-los. Neste artigo, compartilharei 8 práticas recomendadas de política de DLP da Power Platform e ajudarei você a criar uma estratégia para evitar vazamento de dados.

Todos os usuários com uma licença padrão do Power Apps/Power Automate têm acesso ao ambiente padrão com a função de Criador de ambiente atribuída. Muitos chegam ao ambiente padrão sem treinamento prévio. Eles não impede de criar aplicativos ou fluxos, por isso é importante restringir seus recursos.

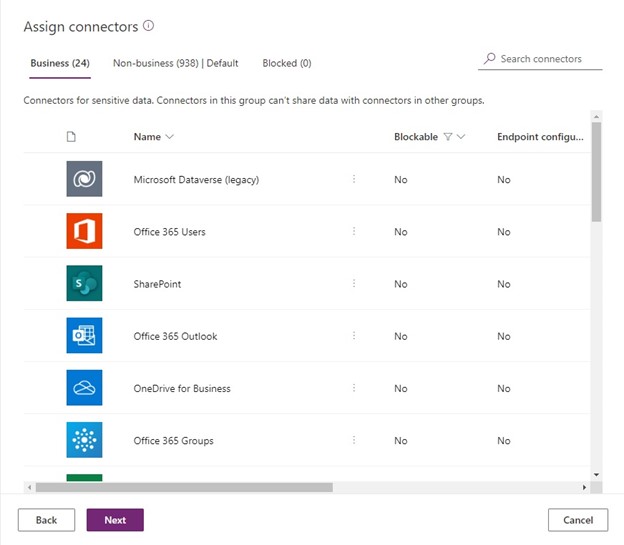

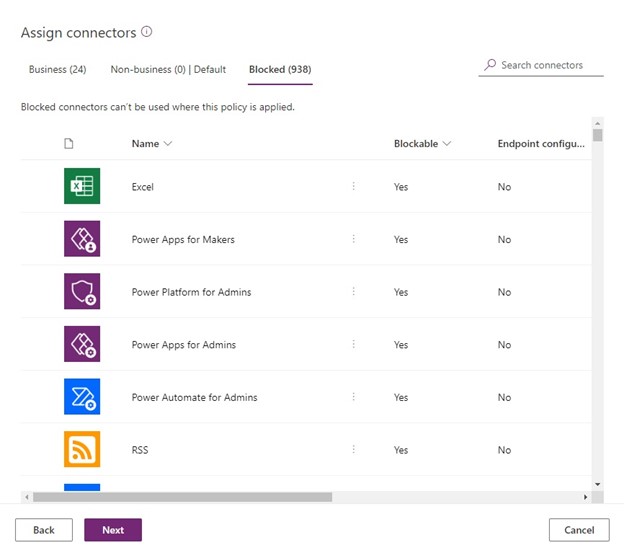

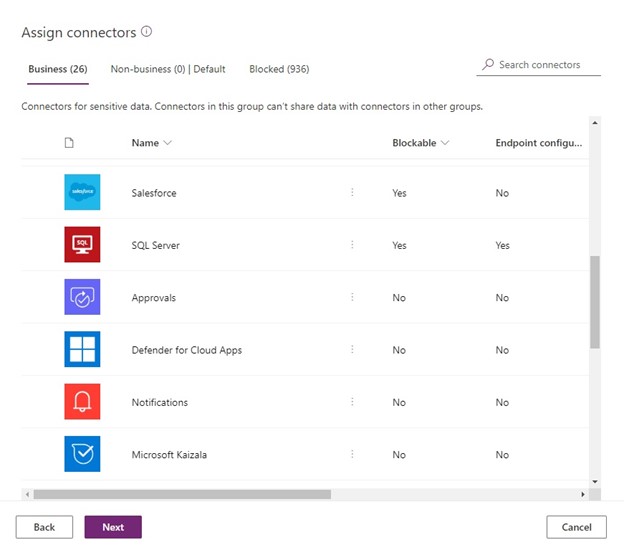

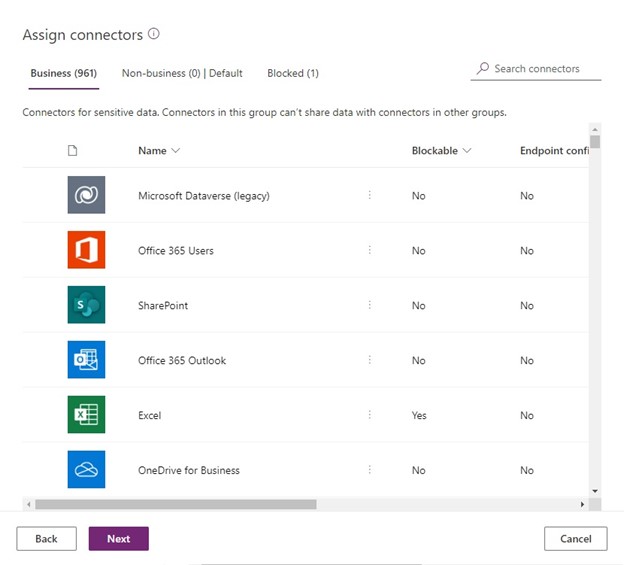

Mova todos os conectores não bloqueáveis para a categoria de negócios.

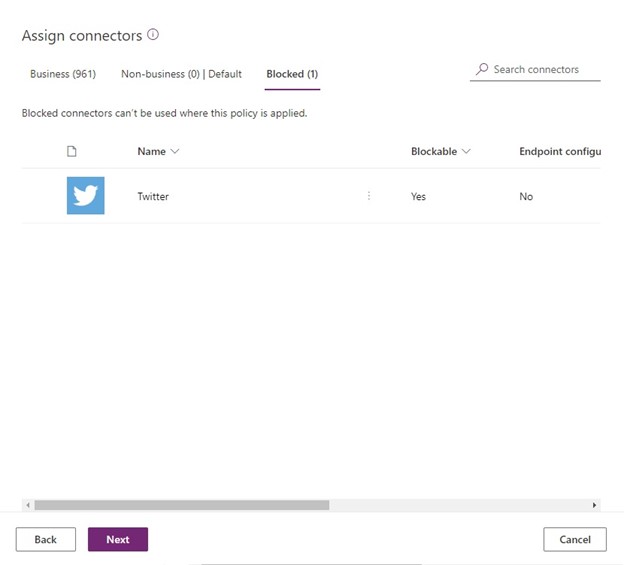

Em seguida, mova todos os conectores bloqueáveis para a categoria bloqueada.

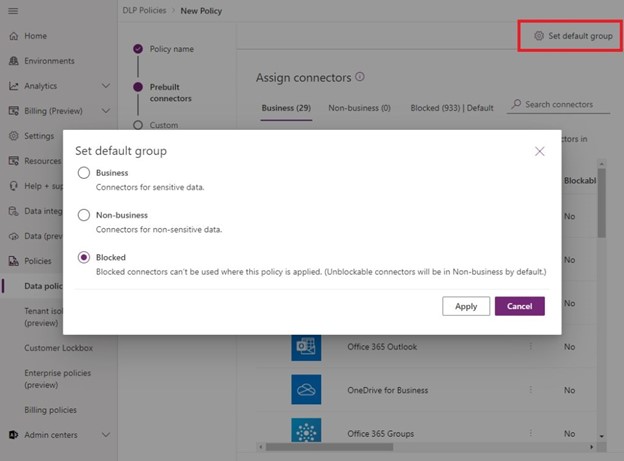

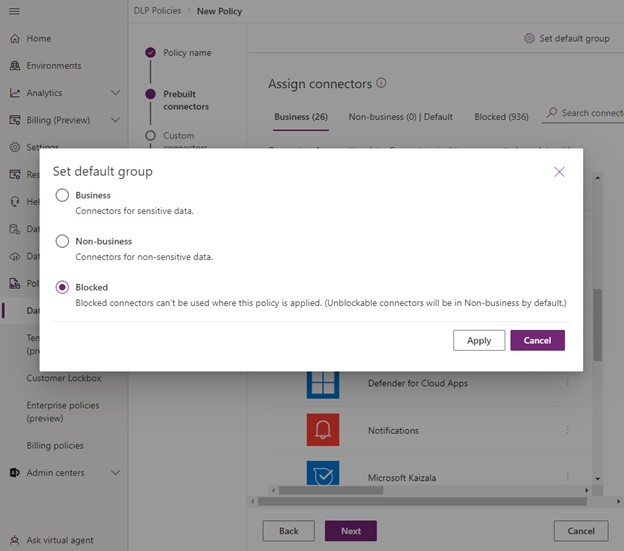

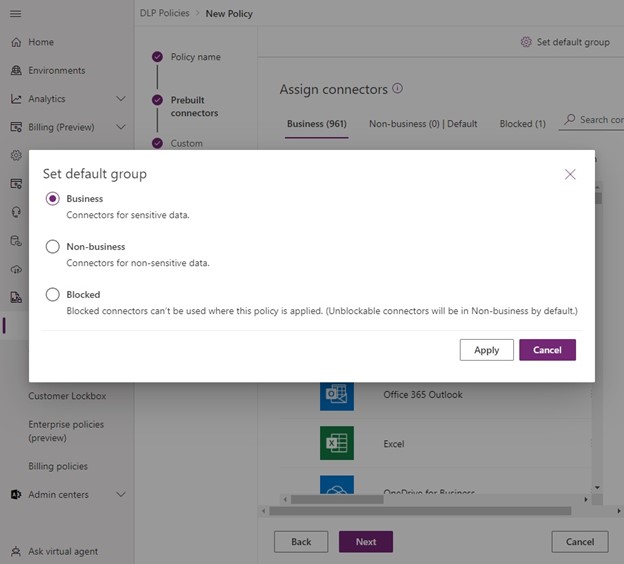

Defina o grupo padrão para o ambiente padrão como bloqueado. Quaisquer novos conectores serão bloqueados automaticamente, a menos que não sejam bloqueáveis.

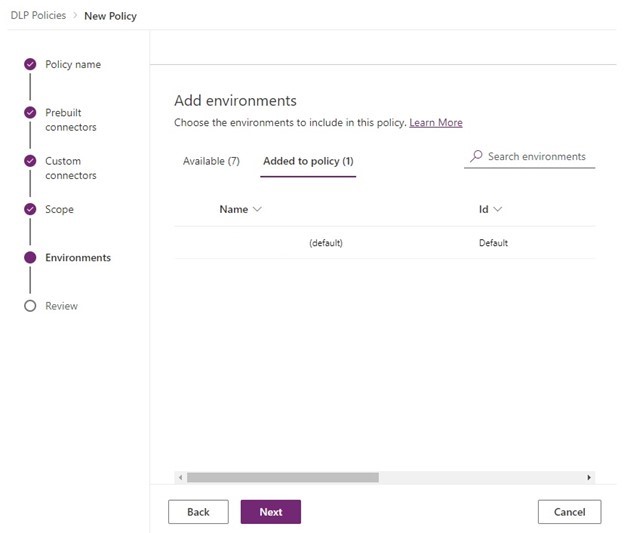

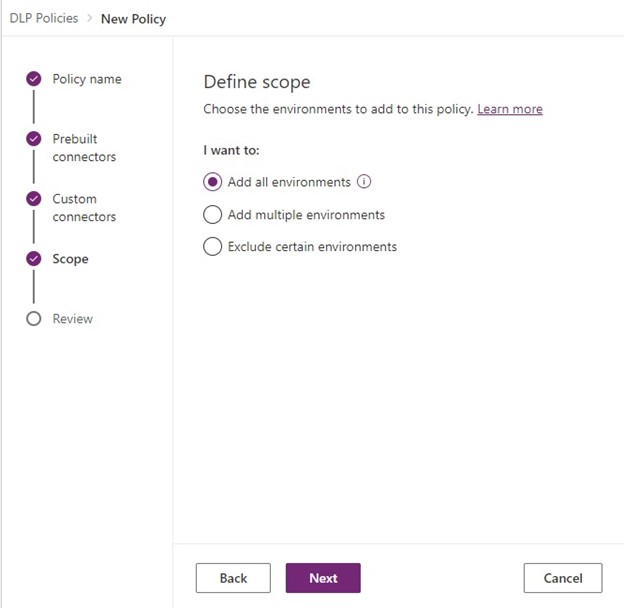

Aplique a Política DLP apenas ao ambiente padrão.

Todo ambiente deve ter uma política de DLP em vigor antes que os fabricantes comecem a usá-la. Quando um novo ambiente for solicitado, comece movendo todos os conectores não bloqueáveis para a categoria de negócios. Em seguida, trabalhe com o proprietário do ambiente para identificar quaisquer conectores adicionais necessários (por exemplo: Salesforce, SQL Server, etc.) e movê-los para os negócios também. Mova os conectores restantes para bloqueados.

Defina o grupo padrão para o novo ambiente como bloqueado.

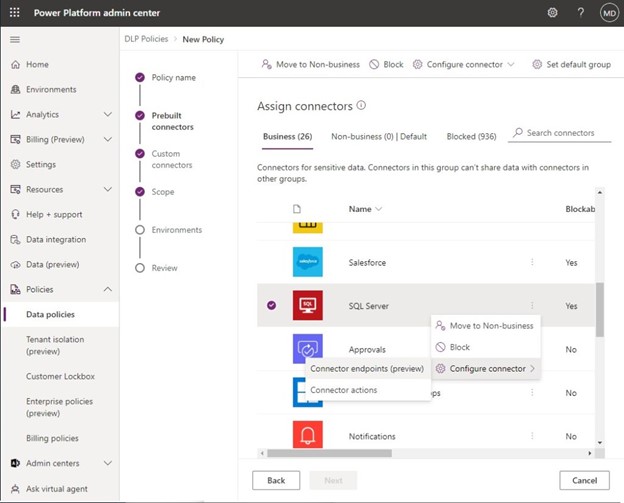

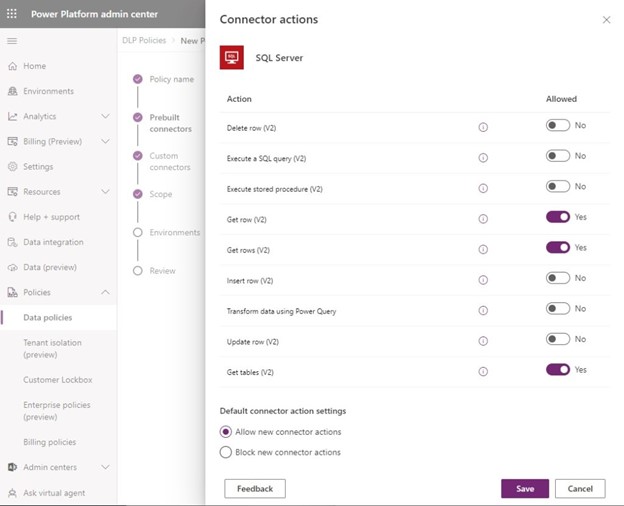

Todos os conectores bloqueáveis podem bloquear ações específicas enquanto permitem outras. Outros também podem permitir ou negar endpoints específicos. Considere limitar o uso sempre que mover um conector bloqueável para a categoria de negócios.

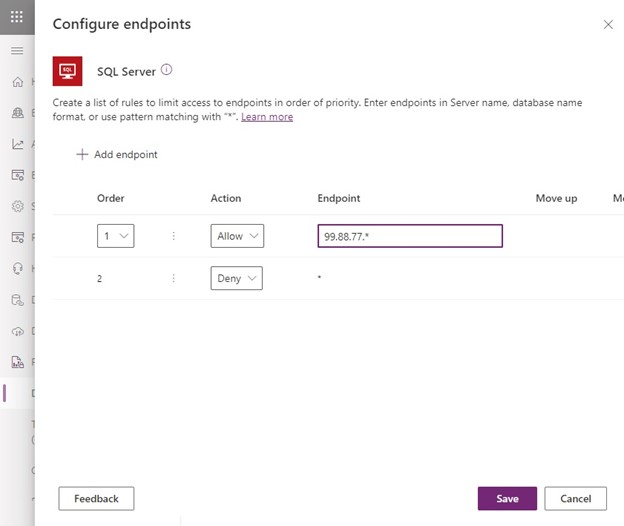

Neste exemplo, o conector do SQL Server só tem permissão para acessar um ponto de extremidade. A ideia do que é um endpoint difere para cada conector (exemplo: HTTP, Dataverse, Blob Storage, etc.).

Considere conceder acesso somente leitura a uma fonte de dados usando ações do conector quando os usuários não tiverem a necessidade de inserir, atualizar ou excluir dados.

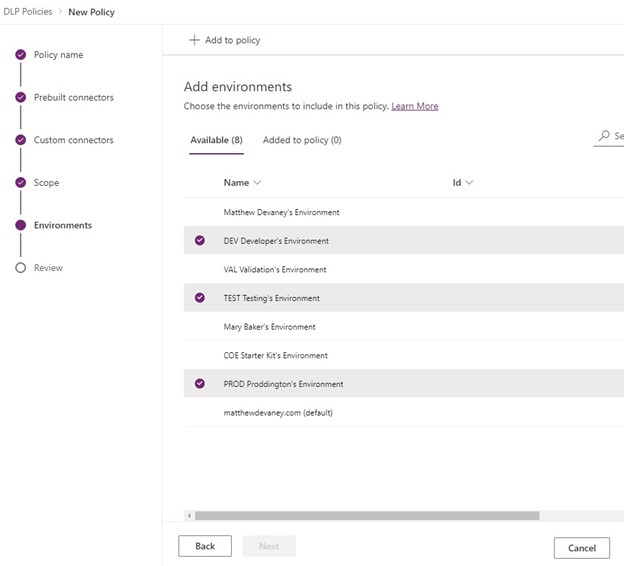

Novos aplicativos e fluxos devem ser criados em um ambiente de desenvolvimento. Em seguida, devem passar por testes em um ambiente de teste e, por fim, serem liberados em um ambiente de produção. Inclua ambientes de desenvolvimento, teste e produção na mesma política para garantir que estejam sempre sujeitos às mesmas condições.

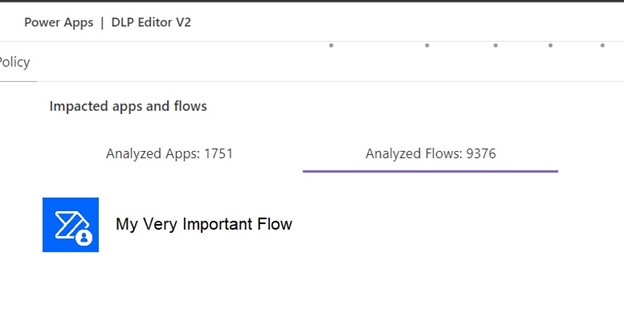

Mudar uma política de dados depois que aplicativos e fluxos já desenvolvidos, corre-se o risco de quebrá-los. O Power Platform Center Of Excellence Starter Kit inclui um aplicativo útil do Power Apps chamado DLP Editor. Execute uma análise de impacto antes de mudar a política de dados para ver quais aplicativos e fluxos específicos serão interrompidos. Em seguida, informe seus criadores e encontre uma solução.

Uma política de DLP em todo o locatário deve ser criada com o único objetivo de bloquear qualquer conector potencialmente perigoso em todos os ambientes. Não seja excessivamente restritivo aqui. Bloquear muitos conectores no nível do locatário prejudicará os fabricantes e dificultará a administração. Apenas bloqueie conectores individuais caso a caso.

A política de DLP geral será empilhada sobre as políticas de DLP de ambiente individual. Quando uma política DLP permite um conector e a outra política DLP bloqueia um conector, a política mais restritiva vence.

Mova todos os conectores para a categoria de negócios.

Mova os conectores individuais identificados como perigosos para a categoria bloqueada.

Defina o grupo padrão como comercial. Quaisquer novos conectores adicionados aparecerão automaticamente na categoria de negócios.

Escolha adicionar todos os ambientes ao definir o escopo.

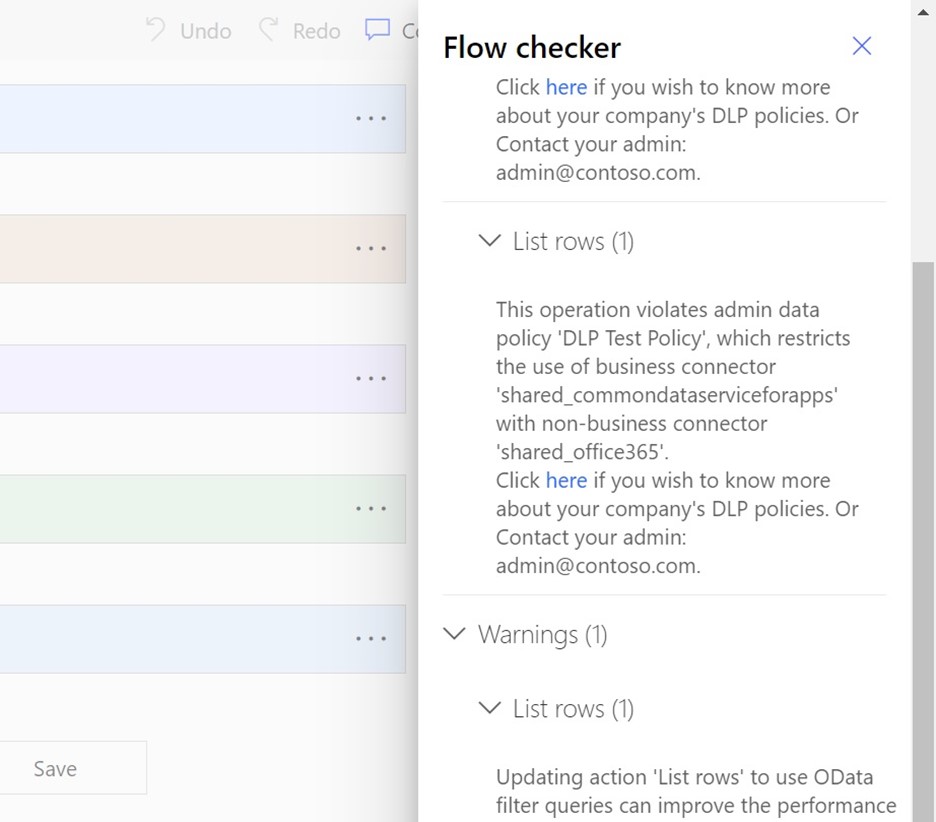

Quando um criador salva um aplicativo ou fluxo que não está em conformidade com a Política DLP, ele receberá uma mensagem de erro de governança. Use os cmdlets do PowerShell para atualizar a mensagem de governança e informar aos fabricantes quem eles devem contatar para resolver o problema.

Este script do PowerShell usado para criar a mensagem acima. Considere configurar um Microsoft Form e vinculá-lo na mensagem de governança para coletar solicitações de alterações na política DLP.

New-PowerAppDlpErrorSettings -TenantId 'TenantId' -ErrorSettings @{

ErrorMessageDetails = @{

enabled = $True

url = "https://contoso.org/governanceMaterial"

}

ContactDetails= @{

enabled = $True

email = "admin@contoso.com"

}

}Os aplicativos e o fluxo podem ser isentos das políticas DLP usando esses cmdlets do PowerShell. Não conceda isenções. Se um recurso exigir uma política DLP diferente, considere movê-lo para outro ambiente.

Para mais conteúdos como este acesse nosso blog e fique por dentro das mais recentes atualizações da Power Platform.

Na primeira parte da nossa série sobre a Power Platform, exploramos como ela tem evoluído dentro das organizações empresariais, permitindo…

A Microsoft Power Platform transformou a maneira como empresas criam soluções digitais com foco em automação, análise de dados e…

Se você leu nosso artigo anterior sobre gestão de projetos de TI com SharePoint, agora é hora de colocar a…